(im Cache)

Quelle mit aktiven Links: Daten-Speicherung.de Ð minimum data, maximum privacy (im Cache)

Surveillance@acamedia.info

Eine Zitatesammlung - Teil 1

Teil 2 liegt hier

Wenn nicht anders vermerkt, sind alle Texte Zitate.

Daher sind die Zitate der bersichtlichkeit halber nicht durchweg mit "" gekennzeichnet.

Die Quelle jedes Zitats ist als Link angegeben.

Unter "Settings" Videoqualitt auf "720p" setzen

Datenschutzgrundverordnung in Digitaler Gesellschaft - auf netzpolitik.org

BKA-Gesetz in Digitaler Gesellschaft - auf netzpolitik.org

BND-Gesetz in Digitaler Gesellschaft - auf netzpolitik.org

NetzDG in Digitaler Gesellschaft - auf netzpolitik.org

Trojaner in Digitaler Gesellschaft - auf netzpolitik.org

EU Terrorismus Richtlinie bei Digitaler Gesellschaft - auf netzpolitik.org

Gesellschaft fr Freiheitsrechte (GFF) in Partnerschaft mit Amnesty International klagt vor dem Bundesverfassungsgericht. Beschwerdeschrift zum "G-10", Pressemitteilung der GFF zur "G-10"-Beschwerde.

FluxFM in digitaler Gesellschaft

wchentlicher Podcast von Philip Banse und Ulf Buermeyer

Chaos Computer Club

References

Berkman Center - "Don't Panic"

Snowden Archive

This repository is a complete collection of all documents leaked by former National Security Agency contractor and whistleblower Edward Snowden that have subsequently been published by news media around the world.

Archives

"Transparency Toolkit uses open data to watch the watchers and hold the powerful to account. We build free software to collect and analyze open data from a variety of sources. Then we work with investigative journalists and human rights organizations to turn that into useful, actionable knowledge. Currently, our primary focuses are investigating surveillance and human rights abuses."

Transparency Toolkit Team (Pictures)

|

M. C. is the founder and director of Transparency Toolkit. He is also a Thiel Fellow and an Echoing Green Fellow. Previously, M. C. graduated from Boston University with a degree in civic technology and did research at the MIT Media Lab. |

Brennan Novak is part designer and part coder with a passion for making free and open source technology intuitive to use. Previously, Brennan co-founded and served as designer and UX lead of open source encrypted email project Mailpile. Currently, heÕs focusing his efforts on bootstrapping the OpenSourceDesign and ModernPGP communities, as well as designing for Transparency Toolkit. |

Kevin Gallagher is a Linux sysadmin and researcher of the private intelligence contracting industry. He is also a writer and activist who is enthusiastic about privacy, security and freedom of information. Some other organizations heÕs associated with are Freedom of the Press Foundation, Library Freedom Project, Free Barrett Brown and Project PM. |

Programmierer auf der Republica: M. C. McGrath: "Die berwacher zurckberwachen", Berliner Zeitung, 7.5.2015

Bei der Republica hat der 21-jhrige Programmierer M. C. McGrath gezeigt, wie man Geheimdienst-Agenten zurckberwachen kann. Dazu hat er sich nur der Daten des Karrierenetzwerks Linkedin bedient - und 27.000 Agenten-Profile ausgelesen.

(im Cache)

TTIP, Flchtlinge, Glyphosat: Das sind die aktuellen Bundestagsgutachten im Auftrag der Abgeordneten, Blog, abgeordnetenwatch.de, 15.03.2016

Helmut Willke im Gesprch mit Thorsten Jantschek,

Tacheles, DeutschlandradioKultur, 16.7.2016 (Cache, Auszge)

Der Hintergrund ist, dass tatschlich neue Spieler, internationale Spieler, internationale NGOs, aber auch viele andere, Stiftungen, Forschungsinstitute, nun in der Bearbeitung politischer Fragen mitwirken. Einerseits muss das so sein, denn viele der notwendigen Wissensbestandteile kommen nur von diesen Spielern. Die haben die Staaten und die Regierungen nicht. Zum anderen hat sich die klassische Politik noch nicht hinreichend darauf eingestellt, dass diese neuen Spieler wirklich wichtig sind. mehr ...

Our Product

The Remesh platform uses machine learning to understand and engage groups of people with real-time conversation. This is achieved by allowing a single moderator to converse with a group as if they were a single intelligence. Beyond inline conversation, the groupÕs opinion on every response is collected, analyzed, and presented in real time.

How it Works

Scenario

A moderator is conducting a conversation with consumers in order to understand organic food purchasing habits.

Powerful Analytics

Remesh puts the power of a team of data scientists using cutting edge techniques at your fingertips. With a single click, you can do everything from qualitative cross tabs to advanced attitudinal and demographic segmentation. Thanks to our powerful machine learning algorithms, you can gain clear insights from thousands of open ended answers in minutes.

By Maryant Fernndez Prez, EDRi Newsletter 14.15

27 July 2016

(in cache)

After conducting an investigation and receiving 51 responses to a public consultation, including fromÊEDRi, the European Ombudsman now recommends that the European Commission, the European Parliament and the Council of the European Union:

Marianne Grimmenstein, 7. Mai 2016

(im Cache)

... Unsere alle Argumente gegen CETA und TTIP (verfassungswidrig nach fnf Rechtsgutachten und Stellungnahme des Deutschen Richterbundes, schdlich und unntz nach Nobelpreistrgerkonomen und Fernsehdokumentationen usw.) haben sie kleingeredet und vehement versuchten sie, die Existenz von Demokratie zerstrendenden Abmachungen in CETA und TTIP zu leugnen. Sie beanspruchen fr sich stets Unfehlbarkeit. Die neuesten Enthllungen besttigen unsere Befrchtungen voll und ganz (s. http://web.de/magazine/politik/geheime-ttip-papiere-enthuellt-usa-ueben-druck-eu-31530892).

... Nach einer Umfrage der Universitt Potsdam: 40 % der Mitglieder von CDU, CSU und SPD haben keine Zeit fr die Partei. 50 % manchmal Teilnahme an Versammlungen. Die Mehrzahl ist alt und vor allem apathisch. 80 Millionen Deutschen (Stand 2013) und keine 200 000 aktive Mitglieder = 0,25 % der erwachsenen Bevlkerung. Die Auswahlmglichkeit der politischen Elite ist hnlich eng gefasst wie zu Zeiten des Feudalstaates! (Quelle: Gabor Steingart, Die gestohlene Demokratie, Pieper 2009)

Egal ob Regierung oder Opposition - die Ergebnisse des Eignungstests, den der Parteienforscher Thomas Wieczorek 2008/2009 durchgefhrt hat, sind erschreckend. Fachliche Kompetenz? Fehlanzeige. Stattdessen Mittelma§ und Unfhigkeit, wohin man blickt. Zukunftsweisende Lsungsideen haben keine Chance, verwirklicht zu werden. (Quelle: Thomas Wieczorek, Die Dilettanten, Knaur 2009) Die Lage hat sich bis heute nicht gebessert.

Die Bundeszentrale fr Politische Bildung hat schon in den 90-er Jahren festgestellt: "Das alte Parteiensystem passt nicht mehr zur Gesellschaft. Die gro§e Frage ist allein, wie lange es noch so weitergehen wird. Ob diese Vernderungen friedlich verlaufen werden, ist fraglich. Denn die tragenden Strukturen des Staates drohen zu verfallen, weil keine der politischen Parteien eine Lsung zu bieten hat."

Warum befrdern wir nicht unsere besten Leute in den Bundestag? Es wird hchste Zeit! Wir knnen es jetzt noch tun, bevor es zu spt ist. Lasst uns geeignete Persnlichkeiten finden und sie als gemeinsame Direktkandidat/innen aufstellen! Was Direktkandidatinnen und Direktkandidaten sind

(in Cache),

Human Rights Council, Thirty-first session,

Agenda item 3: Promotion and protection of all human rights, civil, political, economic, social and cultural rights, including the right to development, A/HRC/31/65, 22 February 2016

Conclusions

...

(c) All strategies and policies adopted by States to counter violent extremism must be firmly grounded in and comply with international human rights law. Whenever rights-limiting measures are considered, their potential impact on women, children, ethnic and religious communities or any other specific group must be considered. All measures must be subject to the same level of parliamentary and judicial scrutiny as other measures taken to counter terrorism. Particular attention should be paid to any impact on freedom of expression, and freedom of thought, conscience and religion. Measures that specifically target individuals or groups, whether in law or practice, should not be discriminatory;

(d) The broad-brush ÔsecuritizationÕ of human rights, international development, humanitarian assistance, education, community integration, gender or any other agenda by the State or the international community must be avoided. The State must respect, protect and promote the human rights of all individuals, of all ages, genders, ethnic or religious affiliation without discrimination, without framing this obligation as part of any broader agenda, including the prevention and countering of violent extremism. Whenever a new area of engagement for preventing or countering violent extremism is envisaged, a proper analysis of the impact on all those involved as providers or recipients must be undertaken. Any engagement in government initiatives must be safe and voluntary.

von Hauke Gierow, 27.7.2017

Posted by Megan Ruthven Android Security, Ken Bodzak Threat Analysis Group, Neel Mehta Threat Analysis Group", July 26, 2017

Android Security is always developing new ways of using data to find and block potentially harmful apps (PHAs) from getting onto your devices. Earlier this year, we announced we had blocked Chrysaor targeted spyware, believed to be written by NSO Group, a cyber arms company. In the course of our Chrysaor investigation, we used similar techniques to discover a new and unrelated family of spyware called Lipizzan. LipizzanÕs code contains references to a cyber arms company, Equus Technologies. Lipizzan is a multi-stage spyware product capable of monitoring and exfiltrating a userÕs email, SMS messages, location, voice calls, and media. We have found 20 Lipizzan apps distributed in a targeted fashion to fewer than 100 devices in total and have blocked the developers and apps from the Android ecosystem. Google Play Protect has notified all affected devices and removed the Lipizzan apps. WeÕve enhanced Google Play ProtectÕs capabilities to detect the targeted spyware used here and will continue to use this framework to block more targeted spyware. To learn more about the methods Google uses to find targeted mobile spyware like Chrysaor and Lipizzan, attend our BlackHat talk, Fighting Targeted Malware in the Mobile Ecosystem.

Draft auf Researchgate (2015), (Cache, Excerpts)

Supplementary movie to "Economics 2.0: The Natural Step towards A Self-Regulating, Participatory Market Society" (2013) (Cache)

(June 2017), excerpts)

von Anna Biselli, am 15.10.2015 (im Cache)

"We kill people based on metadata", Live-Lesung (Cache: INTENSO_8/Interviews/Brandon Bryant NSAUA-Lesung 15.10.2015.mp3) mit Constanze Kurz als Patrick Sensburg und Rainer Rehak als Brandon Bryant, Hrspiel der Fachgruppe Informatik und Ethik, Gesellschaft fr Informatik, 15.10.2015 (Transkript, im Cache)

Malaika Rivuzumwami, "Gesellschaft fr Freiheitsrechte: Das Grundgesetz retten", taz 2017.

Was tun, wenn der Bundestag Grundrechte ignoriert? Klagen!. Die Gesellschaft fr Freiheitsrechte e.V. organisiert Verfassungsbeschwerden.

"Den eigentlichen Impuls gab die Wahrnehmung, dass die Grundrechte im Bundestag in der Gesetzgebung immer weniger Aufmerksamkeit bekommen."

Dabei geht es bei ihrer Sache um etwas, das uns alle betrifft. Denn die Macher der GFF wollen vor allem eines: das Grundgesetz retten. Das mag absurd klingen: das Grundgesetz retten. Wohl nur die wenigsten fhlen sich in ihrem Alltag eingeschrnkt. Doch es gibt sie, ãrechtliche Schlupflcher", Ð so nennen sie die Aktivisten der GFF Ð Lcken in Gesetzen und Gesetzesvorhaben, die unsere eigentlichen unantastbaren Rechte als Brger*innen einschrnken.

ãOftmals bleibt das Grundgesetz auf der Strecke, deswegen muss es an manchen Stellen verteidigt werden", erklrt Ulf Buermeyer bei einem Gesprch ..."

Video: Vorstellung der GFF, Quelle: taz, 2017

Digitale Gesellschaft, 6. November 2017 (im Cache)

Auszug

1. Anlasslose Massenberwachung beenden.

2. Schutz der Identitt online und offline gewhrleisten.

3. Datenschutz wahren und frdern.

4. Meinungs- und Informationsfreiheit online strken.

5. Verschlsselung und IT-Sicherheit gewhrleisten.

6. Flchendeckenden, nachhaltigen Breitbandausbau vorantreiben.

7. Netzneutralitt sichern.

(im Cache)

(im Cache)

Electronic Frontier Foundation (im Cache)

Markus Reuter, 29.11.2016 (im Cache)

RCUK Centre for Copyright and New Business Models in the Creative Economy, CREATe, 11 May 2017

EU Copyright Reform is needed. It has been in the making for many years. This webpage follows the progress of the CommissionÕs Reform Package through the complex EU process of law making. The aim is to contribute to a European public sphere. We will offer an independent academic perspective and provide access to resources and evidence.

OPEN LETTER TO MEMBERS OF THE EUROPEAN PARLIAMENT AND THE EUROPEAN COUNCIL, CREATe, Amsterdam, Berlin, Cambridge, Glasgow, Mnchen, Paris, Strasbourg, Tilburg, Torino, 24 February 2017 (in cache)

The proposals say the right words on the cover:

"EU Copyright Rules Fit For The Digital Age.

better choice & access to content online and across borders.

Improved copyright rules for education, research, cultural heritage and inclusion of disabled people.

A fairer online environment for creators and the press."

While the Proposed Directive on Copyright in the Digital Single Market (COM(2016) 593 final) contains a number of reasonable, common sense measures (for example relating to cross border access, out-of-commerce works, and access for the benefit of visually impaired people), there are two provisions that are fundamentally flawed. They do not serve the public interest.

Proposed Directive on Copyright in the Digital Single Market: Article 13 - Use of protected content by information society service providers storing and giving access to large amounts of works and other subject-matter uploaded by their users

The Proposal aims to change the legal framework for online use of copyright works. Without acknowledging it and contradicting the results of the public consultation, it reverses the allocation of responsibilities between rightsholders and service providers that was adopted by the European legislator in the E-Commerce Directive (2000/31/EC). ... Article 13 needs radical reform that may not be achievable through amendments within its current structure. We would advise removing the Article from the Proposed Directive, and focussing attention on improving the procedure for "notice and takedown".

With respect to both provisions, independent empirical evidence has been ignored, consultations have been summarised in a misleading manner, and legitimate criticism has been labelled as anti-copyright. We urge you to look inside the copyright package and seek out independent expertise.

In order to facilitate debate, we have produced two short appendices to this letter, setting out the key flaws of the proposals, and listing sources of evaluation. There is independent scientific consensus that Articles 11 and 13 cannot be allowed to stand.

First signatories include academics of the following Research Centres:

Joe McNamee, EU moves one step closer to the worldÕs worst internet filtering law", EDRi, 22 March 2017:

"Remarkably, the measures proposed for copyright are far in excess of what the EU has proposed as measures against terrorism in regard to regulating online content. Under the new Terrorism Directive, the EU did not consider it necessary or proportionate to propose

All three of these measures have been proposed to fight the apparently more serious threat of internet memes being uploaded without copyright holdersÕ consent."

by Mike Lofgren, February 21, 2014 (video, transcript (in cache), essay cache)

Mike Lofgren, a former GOP congressional staff member with the powerful House and Senate Budget Committees, joins Bill to talk about what he calls the Deep State, a hybrid of corporate America and the national security state, which is "out of control" and "unconstrained." In it, Lofgren says, elected and unelected figures collude to protect and serve powerful vested interests. "It is É the red thread that runs through the history of the last three decades. It is how we had deregulation, financialization of the economy, the Wall Street bust, the erosion or our civil liberties and perpetual war," Lofgren tells Bill.

Lofgren says the Deep StateÕs heart lies in Washington, DC, but its tentacles reach out to Wall Street, which Lofgren describes as "the ultimate backstop to the whole operation," Silicon Valley and over 400,000 contractors, private citizens who have top-secret security clearances. Like any other bureaucracy, itÕs groupthink that drives the Deep State.

By Foundation for Information Policy Research, 21 February 2018

The means put forward to identify such materials all resolve about "automated" or "algorithmic" filtering: computer programs that are supposed to be able to single out such illegal or otherwise objectionable content from legal, non-objectionable content, while it is being uploaded to the relevant platforms. They work to some extent in relation to already-identified material that has been assessed as illegal, such as previously spotted online child abuse material: The known materials are "hashed" and the hash can be used to note those very same pictures when being uploaded, and they can then be blocked.

However, it is much more difficult to use such tools to try and identify text or images that may constitute objectionable or even illegal content, that is to say where some judgment is required. The same photo may appear on a site promoted by a terrorist group and by a news organisation. In relation to "hate speech", "incitement to violence" and "fake news", it is necessary to parse the nuanced meaning of human communication, or to detect the intent or motivation of the speaker, before a judgment can be made. Even when the standard is clear, the judgment may be difficult.

... The truth is that for complex, context-dependent assessments, including in relation to copyright, such tools do not work, which means they are fundamentally unsuited for the claimed purpose: They will lead to unacceptably high rates of false positives and/or false negatives. ... They are a gift to any government wanting to suppress the free flow and sharing of information on the internet. Not surprisingly, EDRi calls them "censorship machines".

cf. censorship machines:

Today, 16 October, European Digital Rights (EDRi), together with 56 other civil society organisations, sent an open letter to EU decision makers. The letter calls for the deletion of the Article 13 of the Copyright Directive proposal, pointing out that monitoring and filtering of internet content that it proposes breach citizensÕ fundamental rights.

The proposals in the Copyright Directive would relegate the European Union from a digital rights defender in global internet policy discussions to the leader in dismantling fundamental rights, to the detriment of internet users around the world,

said Joe McNamee, Executive Director of EDRi.

The censorship filter proposal would apply to all online platforms hosting any type of user-uploaded content such as YouTube, WordPress, Twitter, Facebook, Dropbox, Pinterest or Wikipedia. It would coerce platforms into installing filters that prevent users from uploading copyrighted materials. Such a filter would require the monitoring of all uploads and would be unable to differentiate between copyright infringements and legitimate uses of content authorised by law. It undermines legal certainty for European businesses, as it creates legal chaos and offers censorship filters as a solution.

The letter points out that the censorship filter proposal of the Article 13:

Moyers & Company, February 21, 2014 (in cache)

Mike Lofgren, a former GOP congressional staff member with the powerful House and Senate Budget Committees, joins Bill to talk about what he calls the Deep State, a hybrid of corporate America and the national security state, which is "out of control" and "unconstrained." In it, Lofgren says, elected and unelected figures collude to protect and serve powerful vested interests. "It is É the red thread that runs through the history of the last three decades. It is how we had deregulation, financialization of the economy, the Wall Street bust, the erosion or our civil liberties and perpetual war," Lofgren tells Bill.

Lofgren says the Deep StateÕs heart lies in Washington, DC, but its tentacles reach out to Wall Street, which Lofgren describes as "the ultimate backstop to the whole operation," Silicon Valley and over 400,000 contractors, private citizens who have top-secret security clearances. Like any other bureaucracy, itÕs groupthink that drives the Deep State.

By Chris Hedges, March 18, 2018 (in cache)

... Jeff Bezos, the owner of The Washington Post and the founder and CEO of Amazon, has, like Google and some other major Silicon Valley corporations, close ties with the federal security and surveillance apparatus. Bezos has a $600 million contract with the CIA. The lines separating technology-based entities such as Google and Amazon and the governmentÕs security and surveillance apparatus are often nonexistent. The goal of corporations such as Google and Facebook is profit, not the dissemination of truth. And when truth gets in the way of profit, truth is sacrificed.

Google, Facebook, Twitter, The New York Verdana, The Washington Post, BuzzFeed News, Agence France-Presse and CNN have all imposed or benefited from the algorithms or filtersÑoverseen by human "evaluators".

... There are 10,000 "evaluators" at Google, many of them former employees at counterterrorism agencies, who determine the "quality" and veracity of websites. They have downgraded sites such as Truthdig, and with the abolition of net neutrality can further isolate those sites on the internet. The news organizations and corporations imposing and benefiting from this censorship have strong links to the corporate establishment and the Democratic Party. They do not question corporate capitalism, American imperialism or rising social inequality. They dutifully feed the anti-Russia hysteria.

The steps to tyranny are always small, incremental and often barely noticed, as Milton Mayer wrote in "They Thought They Were Free: The Germans 1933-1945." By the time a population wakes up, it is too late. He noted:The steps to tyranny are always small, incremental and often barely noticed, as Milton Mayer wrote in "They Thought They Were Free: The Germans 1933-1945." By the time a population wakes up, it is too late. He noted:

But the one great shocking occasion, when tens or hundreds or thousands will join you, never comes. ThatÕs the difficulty. If the last and the worst act of the whole regime had come immediately after the first and the smallest, thousands, yes, millions would have been sufficiently shocked. If, let us say, the gassing of the Jews in Õ43 had come immediately after the "German Firm" stickers on the windows of non-Jewish shops in Õ33. But of course this isnÕt the way it happens. In between come all the hundreds of little steps, some of them imperceptible, each of them preparing you not to be shocked by the next. Step C is not so much worse than Step B, and if you did not make a stand at Step B, why should you at Step C? And so on to Step D.

And one day, too late, your principles, if you were ever sensible of them, all rush in upon you. The burden of self-deception has grown too heavy, and some minor incident, in my case my little boy, hardly more than a baby, saying "Jew swine," collapses it all at once, and you see that everything, everything has changed and changed completely under your nose. The world you lived inÑyour nation, your peopleÑis not the world you were born in at all. The forms are all there, all untouched, all reassuring, the houses, the shops, the jobs, the mealtimes, the visits, the concerts, the cinema, the holidays. But the spirit, which you never noticed because you made the lifelong mistake of identifying it with the forms, is changed. Now you live in a world of hate and fear, and the people who hate and fear do not even know it themselves; when everyone is transformed no one is transformed. Now you live in a system which rules without responsibility even to God. The system itself could not have intended this in the beginning, but in order to sustain itself it was compelled to go all the way.

Despots, despite their proclaimed ideological, national and religious differences, speak the same language. Amoral, devoid of empathy and addicted to power and personal enrichment, they are building a world where all who criticize them are silenced, where their populations are rendered compliant by fear, constant surveillance and the loss of basic liberties and where they and their corporate enablers are the undisputed masters.

A Discussion between Robert Scheer and William Binney, January 2017 (in cache)

Binney and Scheer analyzed the claims that Russia hacked into U.S. political servers to manipulate the 2016 election, as well as the newly declassified intelligence report released last week.

... Binney: the real issue is who passed the data to WikiLeaks It's not how many people tried to hack the DNC. Because every country in the world tries to hack anything that's available in the US. China, Israel, everybody. And we hack everybody else too. So, hacking is done world wide by everybody. That's not the issue. The issue is who passed the data to WikiLeaks. And so far no one has produced a shred of evidence to show any of the people who attempted to hack, which is probably most of the major countries in the world hack the DNC and any other. Hillary was a prime target. As a Secretary of State ... she was a prime target, automatically, for all governments around the world. So, you know they were trying to get to her. So it's not a question of who's hacking who because everybody is hacking everybody. The question is who passed the data [to] WikiLeaks. That's the real issue. ...

|

(im Cache)

Quelle mit aktiven Links: Daten-Speicherung.de Ð minimum data, maximum privacy (im Cache) |

von Andre Meister, 01. September 2016 (im Cache, meine Bewertung)

|

Picture: |

"Der damalige [zum Zeitpunkt der Snowden-Enthllungen] Bundesbeauftragte fr den Datenschutz und die Informationsfreiheit Peter Schaar schickte seine Mitarbeiter zu einem Kontrollbesuch in die BND-Abhrstation Bad Aibling. Der BND befrchtete dadurch eine ãsehr kritische ffentlichkeit". Aus dem Besuch entstand ein viele Seiten dicker ãSachstandsbericht". Doch der ist ãstreng geheim" gestempelt und damit nur wenigen Menschen zugnglich." Zustzlich lie§ die neue Bundesdatenschutzbeauftragte Andrea Vo§hoff eine rechtliche Bewertung dieser Erkenntnisse anfertigen und schickte sie an Geheimdienst-Staatssekretr Fritsche und Ex-BND-Prsident Schindler. Aber dieses Schreiben ist noch immer ãgeheim" gestempelt, und wird uns daher per Informationsfreiheitsgesetz verweigert. Kai Biermann fragte auf Zeit Online: ãGeheim, weil peinlich?" Wir haben diese Rechtsbewertung jetzt erhalten und verffentlichen das Dokument Ð wie gewohnt Ð in Volltext." "Schon [Vo§hoffs] Zusammenfassung der wesentlichen Ergebnisse beschreibt schwere Verfehlungen:

|

"... Bereits letztes Jahr berichteten wir [d.h. netzpolitik.org], dass der BND an mindestens 12 Stellen massenhaft Kommunikation aus Kabeln abhrt. Jetzt haben wir erstmals schriftlich, dass diese Daten in Bad Aibling ankommen und verarbeitet werden."

"All diese Daten flie§en in die Computersysteme des BND und werden dort in verschiedenen Datenbanken gespeichert und verarbeitet. Das Gesetz schreibt vor, dass der BND fr jede Datei eine Dateianordnung erlassen und die Bundesdatenschutzbeauftragte anhren muss. Das hat der BND jedoch bei mindestens 7 Dateien nicht getan."

Andrea Vo§hoff:

... 'Zum Zweck der Nachrichtengewinnung, d.h. in seiner Funktion als sog. Front-End-System, durchsucht XKEYSCORE zu - frei definierbaren und verknpfbaren - Selektoren [...] weltweit den gesamten Internetverkehr (IP-Verkehr), d.h. alle im IP-Verkehr enthaltenen Meta- und Inhaltsdaten und speichert die getroffenen IP-Verkehre

'und damit alle in diesen IP-Verkehren auftauchenden Personen (Absender, Empfnger, Forenteilnehmer, Teilnehmer der sozialen Netzwerke etc.). In Echtzeit macht XKEYSCORE diese IP-Verkehre unter Zuordnung der Teilnehmer fr den Bearbeiter les- und auswertbar [...].'

"Aufgrund der [...] systemischen Konzeption erfasst XKEYSCORE - unstreitig - [...] in den Trefferfllen auch eine Vielzahl personenbezogener Daten unbescholtener Personen. Deren Anzahl vermag der BND nicht zu konkretisieren [...]. In einem von mir kontrollierten Fall existierte diesbezglich ein Verhltnis von 1:15, d.h.zu 1 Zielperson wurden personenbezogene Daten von 15 unbescholtenen Personen erfasst und gespeichert, die fr die Aufgabenerfllung des BND - unstreitig - nicht erforderlich waren [...].'

'Diese Datenerhebungen und -verwendungen sind schwerwiegende Verst§e gegen [das] BND-Gesetz.'

'Diese Grundrechtseingriffe erfolgen ohne Rechtsgrundlage und verletzen damit das Grundrecht der unbescholtenen Personen auf informationelle Selbstbestimmung. Zudem resultieren diese Grundrechtsverletzungen aus der unangemessen - und damit unverhltnism§ig - gro§en Streubreite dieser Ma§nahmen, d.h.der unangemessen gro§en Anzahl erfasster unbescholtener Personen [...].'

'Die mit XKEYSCORE gewonnen Inhalts- und Metadaten werden Ð automatisiert G-10-bereinigt Ð an die NSA bermittelt. Diese bermittlungen sind weitere schwerwiegende Grundrechtsverst§e.'

"... diese ãautomatisierte Bereinigung" funktioniert nicht. Der BND darf als Auslandsgeheimdienst im Rahmen seiner ãstrategischen" Massenberwachung eigentlich keine Deutschen berwachen. Deswegen setzt er das ãDaten-Filter-System" (DAFIS) ein, dass deutsche Staatsbrger und Grundrechtstrger des Artikel 10 des Grundgesetzes (Brief-, Post- und Fernmeldegeheimnis) aus den berwachungsdaten ausfiltern soll. Bereits letztes Jahr haben wir enthllt, wie der Filter rechtliche Vorgaben hintertreibt."

"Die Bundesdatenschutzbeauftragte geht jetzt noch weiter: Der Filter ãweist erhebliche systemische Defizite auf":"

'Durch die DAFIS-Filterung werden nach Artikel 10 Grundgesetz geschtzte Personen zumindest nicht vollumfnglich ausgesondert. Infolgedessen hat der BND Ð entgegen den Vorgaben des G-10-Gesetzes Ð auch personenbezogene Daten dieser nicht ausgesonderten Personen verwendet und damit rechtswidrig in die durch Artikel 10 Grundgesetz geschtzte Kommunikation dieser Personen eingegriffen.'

'Hierfr msste dem BND das jeweilige Telekommunikationsmerkmal dieser grundgesetzlich geschtzten Personen vorab bekannt sein und dieses Datum in der G-10-Positivliste zulssigerweise gespeichert werden drfen. Derartige Speicherungen sind nach geltendem Recht nicht zulssig.'

"Der BND verhindert die Prfung der NSA-Selektoren,

drfen die Selektoren nicht sehen Ð die letzten beiden verklagen die Bundesregierung deswegen (Urteil des BVerfG). Bisher durfte lediglich Sonderermittler Kurt Graulich weit unter 1 % der Selektoren einsehen, aber seine Unabhngigkeit wird nicht zuletzt durch seine Einladung als Sachverstndiger der Union bei der Reform des BND-Gesetzes hinterfragt."

"Die Weigerung des BND ist laut Bundesdatenschutzbeauftragter eine ãrechtswidrige Beschrnkung [ihrer] Kontrollkompetenz", die ãfaktisch [É] zum Ausschluss einer effizienten Datenschutzkontrolle" fhrt:"

'Dies steht in Widerspruch zu den Vorgaben des Bundesverfassungsgerichts. Die Weigerung des BND ist demnach ein verfassungswidriger Eingriff in das Grundrecht der Betroffenen auf informationelle Selbstbestimmung.'

'Der BND htte diese Selektoren aufgrund der fehlenden Erforderlichkeit weder verarbeiten noch nutzen drfen. Er htte diese Selektoren [É] lschen mssen. Entgegen diesen gesetzlichen Vorgaben hat der BND die Selektoren [É] als Suchbegriffe verwendet und die hiermit erzielten Treffer [É] an die NSA bermittelt. Diese Datenverwendungen sind schwerwiegende Verst§e gegen [BND-Gesetz und Bundesverfassungsschutzgesetz].'

Bestimmbarkeit einer Person

Zur Bestimmbarkeit einer Person habe ich den BND im Kontrolltermin sinngem§ auf Folgendes hingewiesen (Sachstandsbericht, B, VIII, 2): ãEine natrliche Person ist bestimmbar, wenn grundstzlich die Mglichkeit besteht, ihre Identitt festzustellen, auch wenn ÕnurÔ die abstrakte Mglichkeit besteht, dies jedoch noch nicht geschehen ist." (Schild, in: Wolff/Brink, BeckÕscher Online-Kommentar Datenschutzrecht, ¤ 3, Rn. 17). ãDie Bestimmbarkeit ist ausschlie§lich nach objektiven Ma§stben zu beurteilen und unabhngig von der verantwortlichen Stelle" (ebenda). Fr die Bestimmbarkeit gengt auch eine indirekte Identifizierbarkeit (ebenda, Rn. 19).

Zur Entscheidung der Bestimmbarkeit einer Person ãsollten alle Mittel bercksichtigt werden, die vernnftiger Weise entweder von dem Verantwortlichen selbst oder einem Dritten eingesetzt werden knnen, um die betreffende Person zu bestimmen" (ebenda, Rn. 20; EU-Datenschutzrichtlinie, Erwgungsgrund 26). ãAuf die Art der Quelle des Zusatzwissens kommt es nicht an" (Dammann, in: Simitis: ebenda, ¤ 3 Rn. 30).

"Es gengt, dass ein ntiges Zusatzwissen zugnglich ist" (ebenda, Rn. 31), d.h. eine Nutzbarkeit dieses Zusatzwissens nicht als "praktisch ausgeschlossen" (ebenda) erscheint. "Ob es erst besorgt werden muss und ob eine entsprechende Absicht besteht" (ebenda) ist nicht von Relevanz. Der Aufwand zur Begrndung eines Personenbezugs ist unverhltnism§ig - und damit ein Personenbezug zu verneinen - wenn "man vernnftigerweise davon ausgehen muss, dass niemand den Versuch der Bestimmung der Person unter Verwendung der vorhandenen Daten unternehmen wird " (ebenda, Rn. 20).

Fr die verantwortliche Stelle ist es - insbesondere im Falle einer von ihr durchgefhrten Datenbermittlung (im vorliegenden Fall der bermittlung der Treffer durch den BND an die NSA) - oftmals schwer abzuschtzen, ãinwieweit Zusatzwissen existiert, ob es fr Empfnger der Daten verfgbar ist, welchen Aufwand sie fr eine Personenbestimmung leisten mssen und ob dieser fr sie, besonders im Hinblick auf alternative Beschaffungsmglichkeiten, unverhltnism§ig ist" (ebendaâ Rn. 38).

D.h. auch wenn der BND in Bezug auf die durch den Einsatz von Selektoren generierten Treffer gem§ den vorgenannten Vorgaben bei isolierter Betrachtung keine Personenbeziehbarkeit annehmen drfte, besteht im Falle der bermittlung dieser Daten das nicht (sicher) abschtzbare Risiko, ob der Empfnger diese Personenbeziehbarkeit auf der Grundlage seiner (Er-)Kenntnisse herzustellen vermag. Insoweit sind auch ãFolge-bermittlungen einzubeziehen" (ebendaâ Rn. 34), d.h. von Relevanz fr die Risikoeinschtzung des BND ist auch, ob der Empfnger (vorliegend die NSA) diese Daten ihrerseits an weitere Empfnger bermittelt, die eine entsprechende Personenzuordnung vornehmen knnten. Nach US-Recht sind neben der NSA auch andere US-Sicherheitsbehrden und -Stellen nach hiesiger Kenntnis verpflichtet, relevante Informationen zur Terrorismusabwehr in ãmaximal" zulssigem Ma§e auszutauschen (Executive Order 13388, 25. Oktober 2005).

ãNimmt die verantwortliche Stelle [BND, siehe hier] das Risiko einer Personenbestimmung in Kauf und realisiert sich dieses spter, so hat sie, wenn keine bermittlungsbefugnis bestand, rechtswidrig personenbezogene Daten bermittelt. Das Gesetz kennt insoweit kein erlaubtes Risiko. Der Umstand, dass ein Personenbezug ex ante betrachtet mit verhltnism§igen Mitteln nicht herzustellen erschien, befreit nicht von der datenschutzrechtlichen Haftung, wenn dieser Fall dennoch eintritt [...]. Die Stelle kann sich nicht darauf berufen, sie habe das Risiko auch bei sorgfltiger Prfung nicht erkennen knnen. [...] Der verantwortlichen Stelle (d.h. vorliegend dem BND - A.d.V.) bleibt daher nichts anderes brig, als vorsorglich alle Daten wie personenbezogene Daten zu behandeln." (Dammann, in: Simitis: ebenda, ¤ 3â Rn. 38).

Nach ¤ 11 BNDG i. V. m. ¤ 24 Absatz 1 BDSG obliegt der BfDI [Bundesbeauftragte fr den Datenschutz und die Informationsfreiheit] die Kontrolle der Erhebung und Verwendung personenbezogener Daten durch den BND als ffentliche Stelle des Bundes.

Mithin unterfallen auch die von der NSA an den BND bermittelten personenbezogenen Daten meiner Kontrollkompetenz, da der BND mit der Entgegennahme bzw. Abholung dieser Daten als datenschutzrechtlich verantwortliche Stelle eine Datenerhebung i. S. d. ¤ 3 Absatz 3 BDSG durchgefhrt und weitere Verwendungen dieser Daten im Sinne des ¤ 3 Absatz 4 und 5 BDSG vorgenommen hat.

'Die ausnahmslosen bermittlungen aller aus dem Einsatz der von der NSA bermittelten Selektoren erzielten Ð G-10-bereinigten Ð Treffer durch den BND an die NSA sind schwerwiegende Verst§e gegen die Vorgaben des [BND-Gesetz und Bundesverfassungsschutzgesetz]. Zu diesem Ergebnis gelangt man auch, wenn man unterstellt, dass die von der NSA bermittelten Selektoren ausnahmslos fr die Aufgabenerfllung des BND erforderlich sind und das DAFIS-Filtersystem keine systemischen Defizite aufweist.'

'Indem der BND smtliche Metadaten aller Kommunikationsverkehre auf einer Kommunikationsstrecke ausleitet und nach Durchlaufen der DAFIS-Filterung in VERAS 6 erfasst, speichert und nutzt der BND unstreitig auch Metadaten von Kommunikationsverkehren unbescholtener Personen, die fr seine Aufgabenerfllung nicht erforderlich sind. D.h. auch die Metadaten dieser unbescholtenen Personen werden in VERAS 6 gespeichert und zum Zweck der Metadatenanalyse genutzt. Hieraus gewonnene (Er-)Kenntnisse nutzt der BND u. a. als neue Selektoren.'

'Von mittelbarer ND-Relevanz sind alle Personen, die zu einer unmittelbar ND-relevanten Person in einer Beziehung stehen oder wenn Metadaten aufgrund einer geographischen Betrachtungsweise gespeichert werden. Der Bezug zur unmittelbar ND-relevanten Person kann ber beliebig viele Ebenen (im Cache) [Ebene 1: Kontakte (K1) der Zielperson, Ebene 2: Kontakte (K2) der Kontakte K1, Ebene 3: Kontakte K3 der Kontakte K2, usw.] erfolgen. VERAS 6 enthlt keine Zuordnungsbegrenzung.'

"Ulf Buermeyer, Mitblogger und Richter am Landgericht Berlin, kommentiert gegenber netzpolitik.org:"

by Barton Gellman, Julie Tate and Ashkan Soltani, July 5, 2014

(in cache)

(Anna Biselli, netzpolitik.org, 7.9.2016)

(im Cache)

[Entwurf eines Gesetzes zur Anpassung des Datenschutzrechts an die Verordnung (EU) 2016/679 (Datenschutz-Grundverordnung) und zur Umsetzung der Richtlinie (EU) 2016/680 (Datenschutz-Anpassungs- und -Umsetzungsgesetz EU Ð DSAnpUG-EU), 5.8.2016 (im Cache)]

"Auf EU-Ebene fhren die im April [2016] verabschiedeten Datenschutzgrundverordnung (DSGVO, im Cache) und die neue Datenschutzrichtlinie im Bereich Justiz und Inneres (JI-Richtlinie, im Cache) dazu, dass die Mitgliedstaaten ihre jeweilige Datanschutzgesetzgebung bis zum Mai 2018 anpassen mssen. Ziel ist eine Harnmonisierung des Datenschutzrechts, aber es besteht noch einiger Spielraum fr nationale Detailregelungen. Das alte Bundesdatenschutzgesetz wird ab dann nicht mehr in der bisherigen Form gelten knnen.

Die Kritik des Bundesjustizministeriums und der Bundesdatenschutzbeauftragten am BMI-Entwurf ist vernichtend. Den Namen Datenschutzgesetz hat das vorliegende Papier mitnichten verdient.

(im Cache)

(im Cache)

Auszge aus der Stellungnahme der BfDI (im Cache), 31.8.2016

Seite 5:

Der Entwurf ist insoweit entschieden abzulehnen, als er die Kontrollbefugnisse der BfDI im Bereich der Nachrichtendienste erheblich einschrnkt. Darber hinaus streicht er in diesem Bereich Sanktionsmglichkeiten. Auch Datenschutzverst§e im Bereich der Nachrichtendienste sind knftig vollstndig straflos gestellt und nicht mehr bu§geldbewehrt. Mit der angesprochenen Rechtsprechung des BVerfG ist dies nicht zu vereinbaren. ... Auch werden die Rechte des Parlaments dadurch beschnitten, dass die BfDI im Bereich des BVerfSchG nicht mehr auf Aufforderung des Bundestages Gutachten erstellen oder Berichte erstatten soll oder auf Ersuchen des Bundestages, des Petitionsausschusses oder des Innenausschusses Hinweisen bei ffentlichen Stellen des Bundes nachgehen kann. [Anmerkung von J. Gruber: Thomas Drake wurde der Spionage angeklagt, weil er Material an den Inspector General des Department of Defense bergeben hatte, das dieser angefordert hatte. Dieses bergeben wurde vom Justizministerium als "Leaking" bexeichnet, (Quelle: Zeitpunkt 11 Minuten, 39 Sekunden nach Beginn in "5/24 Thomas Drake, NSA Whistle-blower & Jesselyn Radack, DOJ Whistle-blower", May 24, 2012)]

Der Entwurf sieht insbesondere keine Mglichkeit der BfDI vor, ein gerichtliches Verfahren bei Verst§en gegen datenschutzrechtliche Vorschriften zu betreiben. Ebenfalls kann sie sich nicht in anderer Weise an gerichtlichen Verfahren beteiligen (z. B. amicus curiae). Artikel 47 Absatz 5 der JI-Richtlinie und Artikel 58 Absatz 5 der DSGVO werden also nicht umgesetzt.

Seiten 29 - 31

Die Formulierung in Absatz 2 Satz 5 Ð dass die BfDI sich nur im Rahmen ihrer Zustndigkeit mit Stellungnahmen an den Bundestag richten kann Ð ist zu eng. Dies knnte man so interpretieren, dass die BfDI nicht zu allgemeinen datenschutzpolitisch bedeutsamen Themen Stellung nehmen kann, wenn und soweit die handelnden Akteure nicht ihrer Zustndigkeit unterfallen. Dies ist auch notwendig, um bei allen Themen bundespolitischer Bedeutung eine parlamentarische Befassung zu ermglichen. ¤ 26 Abs. 2 BDSG enthlt eine solche Beschrnkung auch nicht. ...

Darber hinaus bedarf es auch in diesem Bereich des Rechts, dass sich die BfDI jederzeit an den Deutschen Bundestag wenden kann. Besonders bei den Nachrichtendiensten ist es verfassungsrechtlich geboten, eine Mglichkeit der BfDI gesetzlich vorzusehen, rechtswidrige Datenverarbeitungen notfalls auch zu unterbinden. Die Datenschutzkontrolle ersetzt hier in weiten Bereichen den fehlenden individuellen Rechtsschutz und hat deshalb eine Kompensationsfunktion. ... Der BfDI soll mit dem neuen Entwurf sogar die Befugnis genommen werden, sich unaufgefordert an den Bundestag und seine Kontrollgremien zu wenden. Mangels einer Untersagungsbefugnis oder der ebenfalls nicht vorgesehenen Mglichkeit, ein Gericht einzuschalten, kann dies jedoch die einzige Mglichkeit sein, die Ergebnisse der Datenschutzkontrolle durchzusetzen. Ein Bereich der Exekutive, der keinen hinreichend wirksamen Gegenpol durch eine unabhngige Stelle hat, ist nicht nur in grundrechtlicher Hinsicht problematisch, sondern auch im Hinblick auf den Grundsatz der Gewaltenteilung.

Seite 52:

Die Vorschrift schrnkt geradezu erdrutschartig die bisherigen Befugnisse und Sanktionsmglichkeiten der BfDI ein. Angesichts der Rechtsprechung des Bundesverfassungsgerichts zur Kompensationsfunktion der datenschutzrechtlichen Kontrolle ist dies nicht hinnehmbar und verfassungswidrig. Derartige Einschrnkungen der Kontrollbefugnis wirken sich auf die Verhltnism§igkeit der Befugnisse der Datenverarbeitung insgesamt aus.

Verffentlicht am 20. Mrz 2017 (im Cache)

Entschlie§ung der Konferenz der unabhngigen Datenschutzbehrden des Bundes und der Lnder

Die Konferenz der unabhngigen Datenschutzaufsichtsbehrden des Bundes und der Lnder (DSK) fordert, den Entwurf zu einer Neufassung des Bundeskriminalamtgesetzes (BKA-Gesetz) grundlegend zu berarbeiten.

Nach Auffassung der DSK ndert der Entwurf eines Gesetzes zur Neustrukturierung des BKA-Gesetzes (BT-Drs. 18/11326 und 18/11163; BR-Drs. 109/17) das polizeiliche Datenschutzrecht grundlegend und betrifft Polizeibehrden in Bund und Lndern gleicherma§en. Er beschrnkt sich nicht darauf, die Vorgaben des Bundesverfassungsgerichts aus dem Urteil vom 20. April 2016 zum BKA-Gesetz und aus der neuen EU-Richtlinie zum Datenschutz im Bereich Justiz und Inneres umzusetzen. Tatschlich nimmt er sogar wichtige Datenschutzregeln und Verfahrenssicherungen zurck, die der Gesetzgeber nach dem Volkszhlungsurteil des Bundesverfassungsgerichts geschaffen hatte. Der Entwurf ndert den bisherigen Informationsverbund fr alle Polizeibehrden grundlegend. Dieser ist nicht mehr nach Dateien untergliedert und fhrt zu unverhltnism§ig weitreichenden Speicherungen. In dieser Form ist dies weder durch das Urteil des Bundesverfassungsgerichts zum BKA-Gesetz noch durch die EU-Richtlinie zum Datenschutz im Bereich Justiz und Inneres veranlasst.

Stefan Krempl, 21.3.2017 (im Cache)

Stefan Krempl, 27.4.2017 (im Cache)

Die Konferenz der Datenschutzbehrden des Bundes und der Lnder hatte gegen den Regierungsentwurf gravierende Bedenken vorgebracht. Die Datenschtzer monierten, dass "wichtige Datenschutzregeln und Verfahrenssicherungen" im gesamten Polizeirecht zurckgenommen wrden.

Kritik der Bundesdatenschutzbeauftragten, 27.4.2017

... Schwarz-Rot besserte mit einem nderungsantrag trotzdem fast nur noch "redaktionelle Versehen" aus, sodass nun etwa Lschfristen zumindest wieder greifen. Zudem stellten die Regierungsfraktionen klar, dass das BKA auch "Altdaten" fr eine bergangsfrist bis Mai 2018 weiterverwenden darf, ohne diese einzeln neu kennzeichnen zu mssen. Generell will der Gesetzgeber nach den Vorgaben des Verfassungsgerichts etwa die Lizenzen zum gro§en Lauschangriff etwas beschrnken oder die Voraussetzungen fr den Einsatz von Bundestrojanern deutlicher fassen.

Die Bundesdatenschutzbeauftragte Andrea Vo§hoff sieht mit dem Beschluss die Zweckbindung bei der Polizei und damit einen "Grundpfeiler des deutschen Datenschutzrechts" gefhrdet. Informationen zu Drogendelikten, die bisher zum Beispiel in der Falldatei Rauschgift gespeichert wurden, knnen knftig mit anderen Daten verknpft und ausgewertet werden, warnte die CDU-Rechtspolitikerin. Dies sei etwa im Zusammenhang mit Steuerstraftaten oder bei Polizeikontrollen im Umfeld von Demonstrationen der Fall und angesichts der technischen Entwicklung problematisch.

ãAngesichts der technischen Entwicklung ist das problematisch", sagt Andrea Vo§hoff (im Cache). ãIn modernen Datenbanken knnen Daten umfassend verknpft und weitergehend analysiert werden. Der Eingriff in die Grundrechte der Betroffenen wiegt dadurch schwerer. Auch sind nicht nur verurteilte Straftter betroffen, sondern alle gespeicherten Verdchtigen, Kontakt- und Begleitpersonen, Zeugen oder gar die Opfer von Straftaten."

Entwurf eines Gesetzes zur Ausland-Ausland-Fernmeldeaufklrung des Bundesnachrichtendienstes, Gesetzentwurf der Fraktionen der CDU/CSU und SPD, Deutscher Bundestag, 18. Wahlperiode, Drucksache 18/9041, 5. Juli 2016 (im Cache)

Posted on 6. Juni 2016 by Peter Schaar (im Cache)

Der Gesetzentwurf vermittelt den Eindruck, als sollten die inzwischen aufgedeckten zweifelhaften Praktiken des BND nachtrglich legalisiert werden.

von Andre Meister, 6. Juni 2016

"Die illegalen berwachungsmethoden des Bundesnachrichtendiensts sollen einfach legalisiert werden. Das geht aus dem Gesetzentwurf zur BND-Reform hervor, den wir verffentlichen. In einigen Bereichen droht sogar eine erhebliche Ausweitung der berwachung."

"... seit die Granden des Verfassungsrechts zum Auftakt des Geheimdienst-Untersuchungsausschusses im Bundestag feststellten, dass ãdie gesamte deutsche Auslandsaufklrung rechtswidrig ist", fhrt an einer Reform der Geheimdienst-berwachung kein Weg vorbei. Das darf aber keine einfache Legalisierung der bisher halb- und illegalen Praktiken werden, wie es leider so hufig nach Geheimdienst-Skandalen der Fall ist. ... Wir haben jetzt den Gesetzentwurf der BND-Reform erhalten und verffentlichen ihn an dieser Stelle wie gewohnt in Volltext: ãEntwurf eines Gesetzes zur Ausland-Ausland-Fernmeldeaufklrung des Bundesnachrichtendienstes". Dieser baut auf dem existierenden BND-Gesetz auf und erweitert es."

... "Die Kontroll-Reform soll im Kontrollgremiumgesetz passieren und die Rollen von Parlamentarischem Kontrollgremium, G 10-Kommission und dem derzeit noch nebulsen ãGeheimdienstbeauftragten" definieren. Sowohl Linke als auch Grne haben bereits eigene, teilweise weitergehende Vorschlge erarbeitet."/p>

"... Man wrde erwarten, die Geheimdienst-Befugnisse wrden nach Snowden drastisch eingeschrnkt, doch ganz im Gegenteil wurden sie im Windschatten des Verfassungsschutz-Gesetzes sogar ausgeweitet. Und auch diesmal sind einige der Vorschlge keine Beschrnkung, andere eine klare Kompetenzerweiterung."

von Simon Rebiger am 16. September 2016

"Teile des geplanten BND-Gesetzes sind nach Ansicht des Wissenschaftlichen Dienstes des Bundestages verfassungswidrig. Das geht aus einem aktuellen Gutachten hervor. Auch Auslnder, die sich im Ausland aufhalten, fallen demnach unter den Schutz des Grundgesetzes."

"Der Wissenschaftliche Dienst bezieht sich in einem Gutachten ber die geplanten nderungen des BND-Gesetzes (pdf) auf die des ehemaligen Prsidenten des Bundesverfassungsgerichts Prof. Dr. Hans-Jrgen Papier an der Massenberwachung des Bundesnachrichtendienstes (BND) an Internetknoten. Papier kommt in seinem Ð auch von uns verffentlichten Ð Gutachten zu dem Ergebnis, dass Teile des Artikel 10-Gesetzes verfassungswidrig und die Abhrma§nahmen am Internetknotenpunkt DE-CIX rechtswidrig sind."

"Der Wissenschaftliche Dienst hat nun berprft, ob die durch Papier geu§erten rechtlichen Bedenken im Entwurf fr ein neues BND-Gesetz gelst werden. Au§erdem bewertet es den Gesetzesentwurf hinsichtlich seiner Verfassungsm§igkeit. In Auftrag gegeben hatte das Gutachten der Bundestagsabgeordnete Andr Hahn von der Partei ãDie Linke"."

"Die Gro§e Koalition plant, das bestehende BND-Gesetz umfassend zu reformieren. Es soll sowohl fr das In- sowie das Ausland geregelt werden, was und wie der Auslandsgeheimdienst berwachen darf. Wir titelten: 'Alles was der BND macht, wird einfach legalisiert. Und sogar noch ausgeweitet.' "

"Im Zentrum der Kritik des Gutachtens vom Wissenschaftlichen Dienst steht die sogenannte Ausland-Ausland-Fernmeldeaufklrung des BND."

Von hier verlinkt findet man folgende Stellungnahmen zum BND-Gesetzentwurf der Gro§en Koalition (im Cache), 21. - 23. September 2016

Matthias Bcker, Stellungnahme zu dem Entwurf eines Gesetzes zur Ausland-Ausland-Fernmeldeaufklrung des Bundesnachrichtendienstes, 23. September 2016 (im Cache)

Ergebnisse

Meine Stellungnahme beschrnkt sich auf die geplanten nderungen des BNDG, mit denen die Ausland-Ausland-Fernmeldeaufklrung gesetzlich verankert werden soll.

... kann ich auf Wunsch in der Anhrung mndlich Stellung nehmen. Die Konzentration meiner Stellungnahme auf die Ausland-Ausland- Fernmeldeaufklrung ist ausdrcklich nicht so zu verstehen, dass ich die anderen geplanten Normen in jeder Hinsicht fr unbedenklich hielte.

Stellungnahme der Bundesbeauftragten fr den Datenschutz und die Informationsfreiheit zum Entwurf eines Gesetzes zur Ausland-Ausland-Fernmeldeaufklrung des Bundesnachrichtendienstes (BT-Drs. 18/9041) (im Cache), 21. September 2016

Auszge

A) Einleitung

Der Bereich nachrichtendienstlicher Ttigkeit ist in hohem Ma§e von Grundsatzentscheidungen des Bundesverfassungsgerichts geprgt, die weit ber den Gegenstand der einzelnen Entscheidungen hinaus Ausstrahlungswirkung entfalten.

So hat das Bundesverfassungsgericht in einer Reihe aktueller Entscheidungen grundlegende Anforderungen etwa im Hinblick auf Eingriffsschwellen, Eingrenzung des betroffenen Personenkreises sowie Transparenz und Kontrolle normiert (zuletzt in den Entscheidungen zum BKAG und zum ATDG; 1 BvR 966/09 und 1 BvR 1215/07). Diese vom Bundesverfassungsgericht definierten Ma§stbe gelten fr alle eingriffsintensiven Ma§nahmen in das Recht auf informationelle Selbstbestimmung und weitere Grundrechte, insbesondere Artikel 10 und 13 GG. Es ist Aufgabe des Gesetzgebers, diese verfassungsgerichtlichen Vorgaben bei neuen Gesetzgebungsprojekten zu beachten und in den Gesetzestext zu berfhren.

Der vorliegende Entwurf setzt diese Vorgaben nicht hinreichend um, so dass verfassungsrechtliche Risiken bestehen.

B) Ausland-Ausland-Fernmeldeaufklrung weiterhin ohne hinreichende Rechtsgrundlage

C) Verfassungsrechtlich gebotene Datenschutzkontrolle nicht gewhrleistet

D) Verfassungswidrigkeit bei Verwendung untauglicher Filtersysteme

Der tatbestandliche Anwendungsbereich des ¤ 6 Abs. 1 {BND-Gesetzentwurf] BNDG-E, der die [Ausland-Ausland-Fernmeldeaufklrung des BND] AA-FMA vom Inland aus regeln soll, ist durch die Verwendung des Begriffes ãTelekommunikationsnetze" u§erst weit gefasst. Ihm unterfallen so auch Netze, in denen ganz berwiegend nationale Verkehre und nur zu einem (sehr) geringen Teil auslndische Verkehre gefhrt werden.

Zwar ist es nach ¤ 6 Abs. 4 BNDG-E unzulssig, Daten aus Telekommunikationsverkehren von deutschen Staatsangehrigen, von inlndischen juristischen Personen oder von sich im Bundesgebiet aufhaltenden Personen zu erheben. Dieses gesetzliche Verbot ist aber in der Anwendungspraxis nur umsetzbar, wenn Systeme existieren, die technisch und tatschlich in der Lage sind, solche Daten zuverlssig und vollstndig auszufiltern. Existieren solche zuverlssigen Systeme in der Lebenswirklichkeit nicht, msste ¤ 6 BNDG-E als verfassungswidrig angesehen werden, da das gesetzliche Verbot aus ¤ 6 Abs. 4 BNDG-E nur auf dem Papier bestnde.

Nach der Entwurfsbegrndung setzt der BND zur Gewhrleistung des gesetzlichen Verbots ein mehrstufiges automatisiertes Filtersystem ein, um entsprechende Verkehre zu erkennen und unverzglich und unwiederbringlich zu lschen, wenn keine Beschrnkungsanordnung nach dem Artikel 10-Gesetz (G 10) vorliegt. Bereits die Ausfhrungen zu ¤ 6 Absatz 3 BNDG-E (vgl. S. 24 des Entwurfs) lassen erhebliche Zweifel aufkommen, ob dies in der Praxis technisch realisierbar ist.

Dort hei§t es, der BND setze zur Prfung der eingesetzten Suchbegriffe sowie auch zur Prfung der erfassten Verkehre bzw. Suchbegriffe ein mehrstufiges Filtersystem ein. Dieses werde regelm§ig aktualisiert und ergnzt. Gleichwohl knnten geschtzte Verkehre zum Teil nicht unverzglich als solche erkannt bzw. Anschlusskennungen nicht eindeutig einer Person zugeordnet werden. Unter Umstnden knne dies erst im Rahmen der weiteren Bearbeitung erkannt werden.

Sollte es sich um das gleiche Filtersystem handeln, wrde dies bedeuten, dass grundstzlich auch personenbezogene Daten aus geschtzten Verkehren erhoben und verwendet wrden. Dies wre gem§ ¤ 6 Abs. 4 BNDG-E rechtswidrig.

Die obigen Ausfhrungen gelten in gleicher Weise etwa auch fr ¤ 15 Abs. 1 Nr. 1 BNDG-E [Automatisierte Datenbermittlung; Speicherung; Prfung], soweit auch in diesen Fllen das gleiche Filtersystem bzw. mehrstufige Verfahren Verwendung finden soll, was nach der Gesetzesbegrndung zu vermuten ist. Dies gilt umso mehr, als die betreffenden Vorgaben gem§ ¤ 15 Abs. 3 Satz 1 BNDG-E nur stichprobenartig berprft werden sollen. Das Verhltnism§igkeitsgebot erfordert aber in jedem Fall, d.h. nicht nur stichprobenartig, eine Prfung der Beachtung dieser Vorgaben. Systemische Defizite der automatisierten Filterung knnen durch eine nur stichprobenartige berprfung nicht kompensiert werden. Dies ist mit den verfassungsgerichtlichen Vorgaben zum Schutz des durch Artikel 10 GG geschtzten Fernmeldegeheimnisses und dem durch Artikel 1 GG absolut geschtzten Kernbereichs der privaten Lebensgestaltung nicht zu vereinbaren.

von Anna Biselli am 7.10.2016 (im Cache)

Der BND ist ein Auslandsnachrichtendienst. Er soll Informationen au§erhalb Deutschlands beschaffen. Will er Deutsche abhren, braucht er Ð im Regelfall vorher Ð eine sogenannte G-10-Anordnung, eine Genehmigung. Aber wie kann der BND ausschlie§en, dass er Deutsche mitabhrt, wenn er an Glasfasern lauscht, ber die sowohl deutsche als auch auslndische Internetverkehre laufen?

Das ist eine der immer wieder aufkommenden Fragen im NSA-Untersuchungsausschuss. Daher hat der Ausschuss nun zwei Gutachten angefordert, um zu verstehen, ob der BND anhand der IP-Adresse eines Datenpaketes eindeutig bestimmen kann, woher es kommt, ob er dadurch zuverlssig deutsche Kommunikation ausfiltern kann und ob man ohne weiteres Inhalte auf einer Leitung unterscheiden kann.

Beide Gutachten kommen im Kern zum gleichen Ergebnis:

Es ist unmglich, mit einhundertprozentiger Sicherheit zu bestimmen, ob ein Datenpaket sich vom Inland aus zu einem Ziel im Inland bewegt oder nicht. Genausowenig kann man ohne einen tiefen Einblick in den Inhalt der Datenpakete die Art der transportierten Daten unterscheiden.

Kay Rechthien, Mitarbeit: Frank Rieger, Constanze Kurz

30. September 2016 (im Cache)

Geolokationstechniken

Es gibt mehrere Methoden, eine IP-Adresse zu lokalisieren, also eine zugehrige geographische Position zu bestimmen.

Keine der Methoden ist aber genau genug, um sicher festzustellen, wo sich eine IP-Adresse wirklich befindet.

All diese Methoden funktionieren aber nur, wenn

Wenn innerhalb des ISPs Methoden zur Verkehrsleitung wie Multiprotocol Label Switching (MPLS) implementiert sind und die Hostnamen keine aussagekrftigen Beschreibungen enthalten, lassen sich praktisch keine verwertbaren Aussagen mehr ber den Routingpfad oder die Geolokation von Start- und Zieladresssen treffen. ...

Methoden der Netzberwachung

Es gibt eine Reihe von Methoden, den Datenverkehr zu berwachen und herauszufinden, woraus er besteht. Dabei ist die Bandbreite der zu analysierenden Verbindungen der ausschlaggebende Kostenfaktor. Um den gesamten Verkehr zu analysieren, muss man den Datenstrom spiegeln und mit fr die entsprechenden Bandbreiten ausgelegten Gerten vorfiltern und dann in der gewnschten Detailtiefe auswerten. Um tiefere Protokollschichten Ð wie etwa Absender und Empfnger einer E-Mail Ð und den Inhalt von Kommunikation zu analysieren und herauszufiltern, nutzt man die sogenannte Deep Packet Inspection (DPI). Da dies eine technisch sehr aufwendige Methode ist und die DPI-Gerte mit derzeit 100 GBit/s pro Port im Vergleich zu den anfallenden Gesamtbandbreiten (bis zu 19200 Gbit/s pro Faserpaar) nur begrenzte Mengen des Verkehr analysieren knnen, gibt es effizientere Methoden, um zumindest statistisch auszuwerten, was in dem Netz eines Providers transportiert wird.

Die gezielte Ausleitung einer bestimmten Netz-Verbindung aus Datenstrmen in Terabit- Gr§enordnung ist sehr aufwendig und nur in einem mehrstufigen Verfahren mglich. Heute verfgbare Hardware fr die tiefere Analyse ist in der Regel fr Bandbreiten von 100 Gbit/s pro Schnittstelle ausgelegt, also etwa einem Zweihundertstel der auf einem Faserpaar transportierbaren Bandbreite. Um eine 19,2-Tbit/s-Faser vollstndig zu berwachen, mssten etwa 200 dieser Systeme installiert werden.

{Es] kann eine Analyse nach bestimmten Mustern [z.B. Ports] durchgefhrt werden.

Wie sich schon anhand ... [eines] begrenzte[n] Beispiels ersehen lsst, ist es kaum mglich, globale Aussagen ber die Zusammensetzung des Internetverkehrs zu machen. Dementsprechend liegen die ffentlich auffindbaren Statistiken ber die Anteile der verschiedenen Verkehre sehr weit auseinander und sind mit gr§ter Vorsicht zu betrachten. Je nachdem, ob die Daten bei Endkunden-ISP, bei kleinen oder gro§en Internet Exchanges, auf den Backbones von gro§en Telekommunikationsanbietern oder an anderen Stellen gewonnen wurden, werden sie sehr unterschiedlich ausfallen. ... Grundstzlich lsst sich jedoch feststellen, dass Video-Streams aller Art (z. B. Netflix, Amazon Video, Youtube) und File-Sharing (z. B. Bittorrent) einen signifikanten Teil des Verkehrs im ffentlich sichtbaren Internet ausmachen. Hieraus folgt auch, dass eine Regelung, die die strategische Fernmeldeberwachung fr einen pauschalen prozentualen Anteil des Auslandsverkehrs gestattet, erhebliche Rechtsprobleme aufwirft [?, weil pauschale Bruchteile des Verkehrs nicht reprsentativ sind?].

... Somit ist es aufwendig, komplette Kommunikationsvorgnge auszuwerten, wenn man nicht direkt an der Quelle analysiert. Es ist aufgrund dieser technischen Komplexitten davon auszugehen, dass sich geheimdienstliche Anzapfung nicht auf den gesamten Verkehr eines Exchanges bezieht oder nur in Ausnahmefllen versucht, hochbandbreitige Verbindungen auf dem Festland anzuzapfen, sondern sich typischerweise auf folgende Aspekte in der Netzwerk-Struktur konzentriert:

Russia Today: ... this debate between civil liberties and national security Ð should it be either or, in this case?

Bill Binney: No, you can have both. The point is that you can filter out all the domestic communication that isnÕt connected in any way with any terrorist Ð or even close to a terrorist, like two degrees of separation in the communications network or communities youÕre building. You can reduce it to that, and if youÕre not in that zone, then all your data is thrown away, and that would eliminate 99.99 percent of the US population and the world. But they donÕt do that. So thatÕs where theyÕre getting back to the idea and bamboozling Congress and the administration to suggest they need to collect it all to figure it out. ThatÕs simply false.

RT: So what can we really do to protect ourselves, is there anything we can do to protect ourselves here?

BB: Not really, thereÕs not really anything you can do, except to fire everybody in Congress and the administration and elect new people that will do a constitutionally acceptable job.

...

RT: Now this new PRISM program says that the agents who are employing need to have a 51 percent confidence that itÕs a foreign agent, a foreign person. Can you talk about that accuracy, how can we guarantee it, and is 51 percent even enough?

BB: Well thatÕs another joke [laughs]. These are all jokes. They expect people to believe this. There are two parts: one is the public switch, the PSTN Ð public switch telephone network, and the other is the Internet, or the World Wide Web.

Those kind of attributes identify where you are and where youÕre coming from.

Die GFF koordiniert dieÊVerfassungsbeschwerde gegenÊdas neue BND-Gesetz vor dem Bundesverfassungsgericht.

"...anstatt den [Bundesnachrichten]Dienst besser zu kontrollieren wird er nun vllig von der Leine gelassen: So soll der BND auf Zuruf aus dem Kanzleramt den gesamten Internet-Verkehr weltweit mitschneiden und auswerten drfen. Der vermeintliche Auslands-Dienst wird damit zu einer kaum noch kontrollierbaren berwachungsbehrde Ð und zwar auch mit massiven Auswirkungen im Inland: Uns droht eine deutsche NSA.

Die GFF ist sich mit nahezu der gesamten deutschen Rechtswissenschaft und Zivilgesellschaft einig: Ein derart entfesselter und unkontrollierter Geheimdienst ist mit dem Grundgesetz nicht vereinbar. Daher koordiniert die GFF die Verfassungsbeschwerde gegen das BND-Gesetz. Der Hochschullehrer Prof. Dr. Matthias Bcker, der schon vom NSA-Untersuchungsausschuss als Experte angehrt wurde, wird sie fr die GFF und ihre Partner-Organisationen erarbeiten...."

Interview mit Alexander Sander: unzureichende Filter

Interview mit Alexander Sander: unzureichende Filter, 15.9.2016

von Anna Biselli am 15. November 2016

(im Cache)

Die Bundesregierung muss dem NSA-Untersuchungsausschuss keinen Einblick in die Liste inaktiver NSA-Selektoren gewhren, entschied das Bundesverfassungsgericht. Da Geheimhaltungsinteressen der USA betroffen seien, drfe die Bundesregierung nicht frei ber die Informationen verfgen. Ein Rckschlag fr die Aufklrung im Untersuchungsausschuss.

Das Bundesverfassungsgericht (BVerfG) hat entschieden, dass die Bundesregierung die Listen mit abgelehnten und deaktivierten NSA-Selektoren, die vom BND verwendet wurden, nicht herausgeben muss. Das berichtet vorab tagesschau.de. Der BND hatte jahrelang anhand dieser Selektoren, die als Suchkriterien fungierten, der NSA Informationen geliefert. Unter den Selektoren waren auch solche, die gegen deutsche und europische Interessen verstie§en. Bekannt wurde unter anderem, dass auf den Listen auch Regierungen und Institutionen europischer Lnder standen, beispielsweise der franzsische Au§enminister.

Aussagen des BVerfG:

Die Opposition hatte nicht als einzige versucht, Einsicht in die umkmpften Selektorenlisten zu bekommen. Auch die G-10-Kommission hatte sich ans BVerfG gewandt und sah ihre Kontrollrechte rechtswidrig beschnitten. Hier lehnte das Gericht ebenfalls ab, jedoch aus formalen Grnden. Es sah die Kommission nicht als oberstes Bundesorgan und demnach nicht dazu berechtigt, ein Organstreitverfahren durchzufhren.

Nicht nur die NSA-Selektoren, die der BND in seinen Systemen steuerte, waren fragwrdig. Er spionierte auch im eigenen Interesse Ziele aus, die nicht dem Auftragsprofil der Bundesregierung entsprachen. Das Parlamentarische Kontrollgremium berichtete nach Einsischtnahme durch eine Task Force, dass einige Zielen auch ãbei wohlwollender Betrachtung" ungerechtfertigt waren. Mindestens ein Deutscher sei unter den Zielen gewesen. Fr einen Geheimdienst, der im Ausland aufklren soll, ein deutliches bertreten der eigenen Befugnisse.

von Hans-Jrgen Papier, Neue Zeitschrift fr Verwaltungsrecht Ð Extra 15/2016, Seiten 1 - 15, 35. Jahrgang, 1. August 2016 (Abdruck bei netzpolitik.org - im Cache)

(Der Autor ist Prsident des BVerfG a. D. und em. Professor fr ffentliches Recht an der LMU Mnchen.)

Inhaltsverzeichnis

- Einfhrung und Aufgabenstellung

- Strategische berwachung der internationalen Telekommunikationsbeziehungen

- Schutzbereiche des Art. 10 GG

- Der Vorbehalt des Gesetzes und seine Grenzen

- Allgemeine Anforderungen

- Gesetzliche Ermchtigung im BND-Gesetz?

- Verfassungsrechtliche Beurteilung des ¤ 5 II 3 G10

- Eingriffe in das Grundrecht

- Verfassungsrechtliche Eingriffsschranken

- Verhltnism§igkeit im Besonderen

- Kompensatorischer Schutz?

- Beschrnkungen am Internetknotenpunkt

- Verpflichtete Betreiber

- Trger des Grundrechts aus Art. 10 GG

- Unterscheidbarkeit der Telekommunikationsverkehre

- Quantitative Begrenzungen

- Abschlie§ende rechtliche Beurteilung

- Weitergabe der Daten

- Wesentliche Ergebnisse

- Literatur

7. Wesentliche Ergebnisse

- Zugriffe des Bundesnachrichtendienstes auf einen Datenaustauschpunkt wie den DE-CIX sind insgesamt rechtswidrig.

- Bei einer Ausleitung an einem Datenaustauschpunkt wie dem des DE-CIX kann sowohl in rechtlicher wie auch in tatschlicher Hinsicht nicht sichergestellt werden, dass die einfach-gesetzlichen Eingriffsvoraussetzungen gewahrt werden.

- Auf Grund der Tiefe und Breite der Eingriffe in das Telekommunikationsgeheimnis werden auch die verfassungsrechtlichen Eingriffsschranken, insbesondere das Erfordernis einer normenklaren und bereichsspezifischen Ermchtigungsgrundlage, der absolute Schutz des Menschenwrdekerns des Art. 10 I GG iVm Art. 1 I GG sowie der Verhltnism§igkeitsgrundsatz, missachtet und berschritten.

- Der verfassungsrechtliche Schutz des Telekommunikationsgeheimnisses nach Art. 10 I GG bindet grundstzlich die deutsche ffentliche Gewalt, mithin auch den Bundesnachrichtendienst, unabhngig davon, ob die Telekommunikationsbeziehungen von Inlndern oder Auslndern, im Inland oder Ausland betroffen sind. Der Gesetzgeber hat demgem§ das Recht der Telekommunikationsbeschrnkungen durch den Bundesnachrichtendienst neu zu regeln und dabei den umfassenden personellen und rumlichen Geltungsbereich des Art. 10 GG zu beachten. Seine bisherigen Regelungen im G10-Gesetz gehen von einer Restriktion des Grundrechtsschutzes aus Art. 10 GG aus, die in der Verfassung keine Grundlage findet.

|

§ 1 Anwendungsbereich

des Strafgesetzbuchs erfllen und nicht gerechtfertigt sind. |

|

Genaro, Comment, August 19, 2018 at 6:52 am @ Censorship Is What Happens When Powerful People Get Scared (in cache), Michael Krieger, Posted Monday Aug 13, 2018 at 2:06 pm

As soon as anyone starts taking actions to "protect public wellbeing" with regard to "information", it creates fertile ground for propagandists to tell the public what is, and what is not, to be believed. (I.E.- "fake news").

"Congress shall make no law respecting an establishment of religion, or prohibiting the free exercise thereof; or abridging the freedom of speech, or of the press; or the right of the people peaceably to assemble, and to petition the Government for a redress of grievances.", First Amendment, US Constitution |

von Markus Beckedahl, 11.04.2017

(im Cache)

"In Reaktion auf die Verabschiedung des Netzwerkdurchsetzungsgesetzes (NetzDG) durch das Bundeskabinett (im Cache) am 5. April 2017 bringt eine breite Allianz ihre Sorgen um die Auswirkungen auf den ffentlichen Diskurs in Deutschland zum Ausdruck. Zu der Allianz gehren sowohl Wirtschaftsverbnde, netzpolitische Vereine, Brgerrechtsorganisationen sowie Rechtsexperten. In einer gemeinsamen "Deklaration fr die Meinungsfreiheit" (im Cache) warnen sie vor den katastrophalen Auswirkungen auf die Meinungsfreiheit, sollte das NetzDG in seiner jetzigen Fassung vom Bundestag verabschiedet werden."

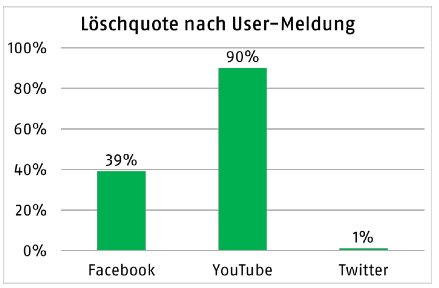

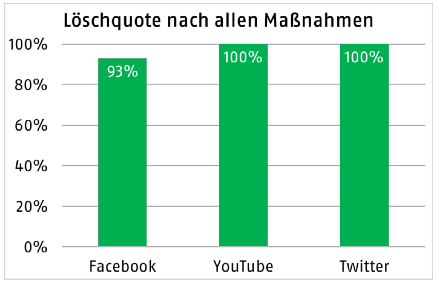

jugendschutz.net hatte im Auftrag des BMJV (Bundesministerium fr Justiz und Verbraucherschutz) und des BMFSFJ (Bundesministerium fr Familie, Senioren, Frauen und Jugend) im Januar und Februar 2017 ein "Monitoring der Beschwerdemechanismen jugendaffiner Dienste" durchgefhrt (in Cache). Dabei wurde die Lschpraxis von Facebook, Twitter und Youtube im Hinblick auf Inhalte, welche die Straftatbestnde der Volksverhetzung oder des Verwendens von Symbolen verfassungswidriger Organisationen erfllen, berprft. Innerhalb von einer Woche ab dem Zeitpunkt der erstmaligen Beschwerde wurden zwischen 93% (Facebook) und 100% (Youtube und Twitter) aller beanstandeten Beitrge gelscht. Insbesondere bei Facebook wurde die Lschung in der Mehrzahl der Flle nicht auf eine einfache Nutzerbeschwerde hin, sondern erst nach direkter Kontaktaufnahme per Email durchgefhrt. ... Die enorm hohen Lschquoten zwischen 93 und 100% innerhalb einer Woche legen nahe, dass die bestehenden Kontrollmechanismen gut funktionieren und kein Bedarf fr ein gesetzgeberisches Handeln besteht.

Von den strafbaren Inhalten, die jugendschutz.net als User meldete (Schritt 1 rechts in der Beschreibung), lschten oder sperrten Facebook 39 % (minus 7 % im Vergleich zu Test#1), YouTube 90 % (plus 80 %) und Twitter weiterhin 1 %. |

Bei YouTube wurden nach der Meldung als akkreditierter User (Schritt 2) weitere 7 % gelscht oder gesperrt, bei Twitter 63 %. Nach direkten Kontakten per E-Mail (Schritt 3) lschte Facebook weitere 54 % (Lschquote 88 %), YouTube und Twitter entfernten alle verbliebenen Testflle. |

Testaufbau

|

von Dr. Ulf Buermeyer, LL.M., 24.03.2017

(im Cache)

von Markus Beckedahl, 14.3.2017

mehr dazu hier: netzpolitik.org zu Uploadfilter

von Markus Beckedahl, 30.12.2016 - bei media.ccc

von Markus Reuter, am 19.06.2017

(im Cache)

REFERENCE: OL DEU 1/2017, 1 June 2017

von Peter Mhlbauer, 06. Juni 2017

von Joachim Nikolaus Steinhfel, 3. Juni 2017

Viele Juristen und Verbnde haben sich auf den Standpunkt gestellt, dass das kontroverse ãNetzwerkdurchsetzungsgesetz", mit dem Justizminister Maas die sozialen Medien zu reglementieren gedenkt, schweren verfassungsrechtlichen und europarechtlichen Bedenken begegnet.

Auszug aus dem Gutachten des Wissenschaftlichen Dienstes der deutschen Bundestags: ãFraglich ist, ob eine unionsrechtskonforme Auslegung des NetzDG-E mglich ist, so dass das NetzDG-E fr Netzwerkbetreiber aus anderen Mitgliedstaaten nur greift, wenn die Normen des betreffenden Mitgliedstaats vergleichbare Vorgaben postulieren und das deutsche Recht mithin nicht strenger ist als das Recht des Sitzmitgliedstaats oder im fraglichen Einzelfall eine Ausnahme vorliegt und die Voraussetzungen des Art. 3 Abs. 4 der E-Commerce Richtlinie erfllt sind bzw. werden, sodass das NetzDG-E Anwendung finden kann. Dagegen sprechen Begrndung und Formulierungen des NetzDG-E, welche eine Anwendung der Normen des NetzDG-E auf Betreiber aus anderen EU-Mitgliedstaaten vorsehen und dafr keine vergleichbaren Regelungen im Sitzmitgliedstaat oder ergnzende Anforderungen gem§ Art. 3 Abs. 4 der E-Commerce Richtlinie voraussetzen."

"Im neuen NetzDG aufgenommen wurden

Wir sollten uns verabschieden von Worten wie "Fake News" und "Hate Speech", die mittlerweile zu politischen Kampfbegriffen mutiert sind ... Sie sind komplett sinnentleert. Hate Speech vernebelt, worum es eigentlich geht, nmlich Bekmpfung von Straftaten im Netz. Das ist nicht die Aufgabe von social media Unternehmen, von online-Diensten, sondern allein die Aufgabe von Staatsanwaltschaften und Gerichten. Wenn das jetzt nicht ausreichend funktioniert, wir also ein Durchsetzungsproblem haben, dann mssen wir da ansetzen, d.h. die Staatsanwaltschaften und Gericht besser ausstatten, dass sie mehr und vielleicht besser geschultes Personal haben und schneller reagieren knnen. Und, was man machen kann, ist, solche Netzwerke dazu verpflichten, dass ise innerhalb von kurzer Zeit (e.g. 24 Stunden) mit den Gerichten und Staatsanwaltschaften kooperieren. Was aber nicht geht, ist, die Prflast fr die Frage, liegt eine Straftat oder Persnlichkeitsverletzung vor oder nicht, auf solche Unternehmen auszulagern, weil das wre eine Privatisierung der Rechtsdurchsetzung."

mehr hier und hier auf digitalegesellschaft.de

by Jacob Mchangama (Director, Justitia, Visiting Scholar, Columbia Global Freedom of Expression), Joelle Fiss (Human Rights Researcher and Analyst, Consultant at U.S. Commission of International Religious Freedom, Geneva, Switzerland)

|

... A new report by Jacob Mchangama and Joelle Fiss documents that at least 13 countries have adopted or proposed models similar to the NetzDG. According to Freedom HouseÕs Freedom on the Net (2019), five of those countries are ranked Ònot freeÓ (Honduras, Venezuela, Vietnam, Russia and Belarus), five are ranked Òpartly freeÓ (Kenya, India, Singapore, Malaysia and Philippines), and only three ranked ÒfreeÓ (France, UK and Australia). Most of these countries have explicitly referred to the NetzDG as a justification for restricting online speech. ...

Authoritarian states are copy-pasting illiberal laws designed by liberal democracies. Whereas GermanyÕs initial goal was to curb hate online, the NetzDG has provided a blueprint for Internet censorship that is being used to target dissent and pluralism. This development creates a regulatory race to the bottom that undermines freedom of expression as guaranteed by international human rights standards."

The report is also featured in Foreign Policy: GermanyÕs Online Crackdowns Inspire the WorldÕs Dictators |

§100a (3) Die Anordnung darf sich nur

Staatliche berwachungssoftware im Strafverfahren: Trojaner marsch?

von Dr. Ulf Buermeyer, 22.05.2017

(im Cache)

Das BMJV plant den massenhaften Einsatz von berwachungssoftware zur Verfolgung von Straftaten. Ulf Buermeyer zum gewaltigen Ausma§ eines Vorhabens, das nur als bewusste Provokation des BVerfG verstanden werden knne.

Eine 30 Seiten umfassenden "Formulierungshilfe" wurde jngst auf netzpolitik.org verffentlicht (im Cache)

[Formulierungshilfe der Bundesregierung fr einen nderungsantrag der Fraktionen CDU/CSU und SPD zu dem Gesetzentwurf der Bundesregierung

Ð Drucksache 18/11272 Ð 15.05.2017 - Entwurf eines Gesetzes zur nderung des Strafgesetzbuchs, des Jugendgerichtsgesetzes, der Strafprozessordnung und weiterer Gesetze (im Cache)]

Eine konsolidierte Fassung der Strafprozessordnung mit den geplanten nderungenÊ(im Cache) hat die Gesellschaft fr Freiheitsrechte erstellt (excerpts).

Die betroffenen Computer und Handys sollen vollstndig ausgelesen werden knnen Ð unter Umstnden monatelang.

Hinzu kommt bei der Online-Durchsuchung die Mglichkeit des Live-Zugriffs. ... der direkte Zugriff auf das System dient dem Zweck, Verschlsselungsverfahren zu umgehen, also den informationellen Selbstschutz ins Leere laufen zu lassen. ... erlaubt dies ebenfalls einen Lauschangriff auf dessen Umgebung. Hinzu kommt bei der Online-Durchsuchung aber ein heimlicher Zugriff auf mitunter ber Jahrzehnte angesammelte digitale Daten sowie ein gro§er Sphangriff, indem auf die Kameras der infizierten Systeme zugegriffen wird.

Der unvergleichlichen Gefahren staatlicher berwachungssoftware war sich auch das Bundesverfassungsgericht (BVerfG) bewusst, als es im Jahre 2008 ber eine krude Rechtsgrundlage fr Staatstrojaner im Verfassungsschutzgesetz des Landes Nordrhein-Westfalen zu entscheiden hatte. Der Erste Senat des BVerfG erfand dabei das "Grundrecht auf Integritt und Vertraulichkeit informationstechnischer Systeme" . ... prventiv ist der Einsatz von Trojanern nur zulssig, wenn "tatschliche Anhaltspunkte einer konkreten Gefahr fr ein berragend wichtiges Rechtsgut bestehen". berragend wichtig sind dabei nur Leib, Leben und Freiheit der Person oder solche Gter der Allgemeinheit, deren Bedrohung die Grundlagen oder den Bestand des Staates oder die Grundlagen der Existenz der Menschen berhrt.

Allerdings lie§en die Verfassungsrichter eine Hintertr offen: Wenn ausschlie§lich "laufende Kommunikation" mitgeschnitten wird, dann soll auch ein Trojaner-Einsatz nicht in das neue Grundrecht eingreifen. Folglich soll eine abgespeckte Version der Online-Durchsuchung Ð eben die Quellen-TK Ð auch nicht an den Schranken des Computer-Grundrechts zu messen sein. Lediglich muss durch "technische Vorkehrungen und rechtliche Vorgaben" sichergestellt werden, dass sich die Datenerhebung wirklich auf laufende Kommunikation beschrnkt.

Gemessen an [den BVerfG-] Vorgaben sind die Vorschlge des BMJV [Bundesministerium fr Justiz und Verbraucherschutz] verfassungsrechtlich nicht zu rechtfertigen.

Noch weiter als der exzessive Straftatenkatalog fr die Online-Durchsuchung verfehlt die vorgeschlagene Norm zur Quellen-TK die Karlsruher Vorgaben. Wie dargestellt ist conditio sine qua non einer solchen Ma§nahme, dass ausschlie§lich laufende Kommunikation erhoben wird Ð sonst handelte es sich ja um eine am Computer-Grundrecht zu messende Online-Durchsuchung. Hierber setzt sich der Entwurf aus dem Hause Maas jedoch hinweg, indem er darber hinaus auch die Erhebung "gespeicherter Inhalte und Umstnde der Kommunikation" erlauben will.